Add your promotional text...

Comprendre Kerberoasting en 5 minutes

Kerberoasting est une attaque Active Directory qui permet d’obtenir des tickets Kerberos chiffrés afin de tenter de craquer les mots de passe des comptes de service hors-ligne.

7/15/20253 min temps de lecture

Introduction

Kerberoasting est l’une des attaques Active Directory les plus répandues, car elle exploite directement le fonctionnement du protocole Kerberos. Elle permet à un attaquant d’obtenir des hashes de service accounts pour tenter de les craquer hors-ligne.

Qu’est-ce que Kerberos ?

Kerberos est un protocole d’authentification utilisé dans les environnements Active Directory pour vérifier l’identité des utilisateurs et leur permettre d'accéder aux services.

Il fonctionne sur un principe très simple : prouver qui l'on est sans envoyer son mot de passe sur le réseau grâce à des tickets chiffrés

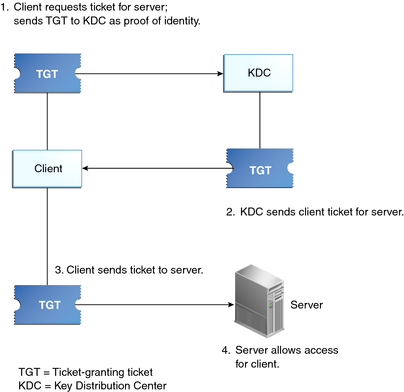

Voici une représentation simplifiée :

Kerberos repose principalement sur trois éléments :

Client (Utilisateur):

La personne (ou machine) qui veut accéder à une ressource.

KDC (Key Distribution Center):

Le “centre” qui gère l’authentification dans le domaine AD.

Il est composé de deux services :

AS : Authentication Server

TGS : Ticket Granting Service

Service (Serveur cible):

Exemple : un serveur web interne, un serveur SQL, un partage SMB…

Les tickets Kerberos — cœur du système

Kerberos utilise 2 types de tickets :

TGT (Ticket Granting Ticket): C’est le “ticket maître”. Il dit : « Cet utilisateur est authentifié, il peut demander d'autres tickets. ». Il est émis par l’AS du KDC.

TGS (Ticket Granting Service Ticket): C’est un ticket pour accéder à un service précis (ex : MSSQL, CIFS, HTTP…).

Il est émis par le TGS du KDC.

Les tickets TGS sont ce qui intéresse l’attaquant dans le Kerberoasting.

Cycle complet de Kerberos

L’utilisateur s’authentifie auprès de l’AS : il reçoit un TGT

Avec ce TGT, il demande un TGS pour un service cible

Le KDC renvoie un TGS chiffré avec la clé du compte de service

L’utilisateur utilise ce TGS pour accéder au service

Le point clé :

Le TGS est chiffré avec le mot de passe du compte de service (SPN)

Donc si on l’extrait, on peut tenter un cracking hors-ligne.

Comment fonctionne Kerberoasting ?

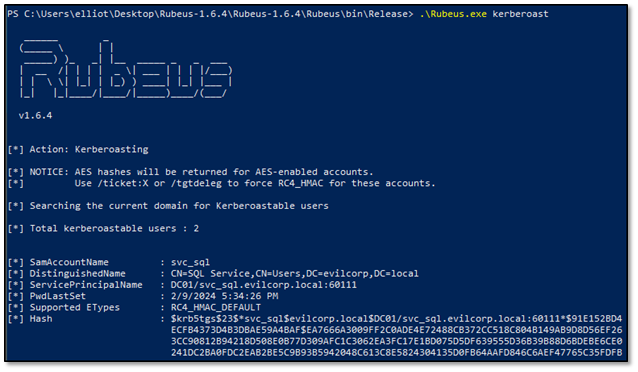

Kerberoasting consiste à :

Lister les comptes de service (SPN, Service principal Name, comme MSSQL par exemple)

Demander un ticket TGS pour chacun

Récupérer les TGS chiffrés (aucune alerte AD)

Craquer hors-ligne les hashes pour obtenir les mots de passe

Pourquoi c’est efficace ?

les comptes de service ont souvent des mots de passe faibles

cracking hors-ligne = pas de bruit réseau

pas besoin de privilèges élevés

mène souvent à:

une élévation de privilèges

un mouvement latéral

l’accès à des services sensibles

Conclusion - Comment s'en protéger ?

Kerberoasting reste l’une des attaques les plus efficaces contre un Active Directory mal configuré, car elle exploite un mécanisme parfaitement légitime : la délivrance de tickets Kerberos. Lors de mes tests en homelab, j’ai constaté que la difficulté technique est faible, mais l’impact potentiel est très élevé. Un simple compte de service avec un mot de passe faible peut devenir le point d’entrée d’une compromission complète. La bonne nouvelle, c’est que Kerberoasting est simple à atténuer si l’on applique quelques bonnes pratiques :

utiliser uniquement des mots de passe longs et complexes pour les comptes de service ;

désactiver l’usage de RC4-HMAC et privilégier les tickets chiffrés en AES ;

passer aux Managed Service Accounts (MSA/gMSA) quand c’est possible ;

surveiller les volumes de demandes de tickets TGS et les comportements anormaux ;

limiter les privilèges et les rôles associés aux comptes ayant des SPN.

L’essentiel à retenir est que Kerberoasting réussit principalement grâce à la négligence autour des comptes de service, plus qu’à une faiblesse intrinsèque de Kerberos. Avec une hygiène de configuration adaptée, cette attaque devient rapidement beaucoup plus difficile à exploiter.